Fingerabdruck macht Chips fälschungssicher

Kampf den Produktpiraten

Chips und Elektronikbauteile geraten immer stärker ins Visier von Produktfälschern: Attacken auf Hardware-Bausteine sind mittlerweile an der Tagesordnung. Eine spezielle Sicherheitstechnologie nutzt individuelle Materialeigenschaften von Komponenten, um daraus einen digitalen Schlüssel zu erzeugen. Bauteile werden damit identifizierbar, denn die einzigartige Struktur zu kopieren ist unmöglich.

Produktpiraterie ist längst nicht mehr nur ein Problem der Konsumgüterbranche. Auch die Industrie hat zunehmend mit ihr zu kämpfen. Billige Plagiate kosten die Unternehmen viel Geld: 6,4 Milliarden Euro an Umsatzeinbußen musste allein der deutsche Maschinen- und Anlagenbau im Jahr 2010 laut einer Umfrage des Verbands Deutscher Maschinen- und Anlagenbau VDMA hinnehmen. Neben Verkaufseinbußen können qualitativ minderwertige Fälschungen auch das Marken-Image eines Unternehmens schädigen und im schlimmsten Fall sogar Menschenleben gefährden, wenn sie in sicherheitssensiblen Bereichen wie etwa dem Automobil- oder Flugzeugbau eingesetzt werden.

Patentrechte oder organisatorische Vorkehrungen wie Geheimhaltungsvereinbarungen reichen nicht mehr aus, um sich gegen Produktpiraterie zu wehren. Heute kommerziell verfügbare technologische Maßnahmen bieten zwar einen gewissen Schutz, doch auch sie stellen für Produktfälscher kein unüberwindbares Hindernis mehr dar: Mit Rasterelektronenmikroskopen, fokussierten Ionenstrahlen oder Laserblitzen gelingt es den Kriminellen, Sicherheitsschlüssel auszuspähen – und die Methoden werden immer ausgeklügelter.

Kein Chip ist wie der andere

Auf der embedded world zeigen Forscher des Fraunhofer-Instituts für Sichere Informationstechnologie SIT wie sich Elektronikbauteile oder Chips mit Physical Unclonable Functions (PUFs) – physikalisch nicht klonbare Funktionen – fälschungssicher machen lassen. »Jedes Bauteil verfügt über eine Art individuellen Fingerabdruck, da bei der Produktion unweigerlich kleine Unterschiede zwischen den Komponenten entstehen«, erklärt Dominik Merli, Wissenschaftler am Fraunhofer SIT in Garching bei München. So kommt es beispielsweise bei Leiterbahnen während des Fertigungsprozesses zu minimalen Schwankungen der Dicke oder Länge. Diese Abweichungen haben zwar keinen Einfluss auf die Funktionalität, können jedoch genutzt werden, um daraus einen einzigartigen Code zu erstellen.

Invasive Attacken zerstören die Struktur

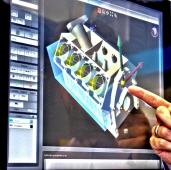

Ein PUF-Modul wird direkt in einen Chip integriert. Es lässt sich in einer Vielzahl von programmierbaren Halbleitern – FPGAs (Field Programmable Gate Array) – implementieren, aber genauso in Hardware-Komponenten wie Mikrochips und Smartcards. »Herzstück ist eine Messschaltung, beispielsweise ein Ringoszillator: Dieser erzeugt ein charakteristisches Taktsignal, das Rückschlüsse auf die genauen Materialeigenschaften des Chips zulässt.

Spezielle elektronische Schaltungen lesen diese Messdaten anschließend aus und generieren aus ihnen den bauteilspezifischen Schlüssel«, erläutert Merli. Im Gegensatz zu herkömmlichen kryptografischen Verfahren wird der geheime Schlüssel dabei nicht in der Hardware gespeichert, sondern auf Anfrage jedes Mal neu erstellt. Da der Code direkt von den aktuellen Systemeigenschaften abhängt, ist es praktisch unmöglich, ihn zu extrahieren und zu klonen. Denn invasive Attacken auf den Chip würden physikalische Parameter verändern – und damit auch die einzigartige Struktur verfälschen oder zerstören.

Mehr Informationen zum Fraunhofer SIT:

|

Fraunhofer-Institut für Sichere Informationstechnologie SIT |

|

Rheinstrasse 75 |

|

64295 Darmstadt |

|

Tel.: +49 6151 869-250 |

|

Fax +49 6151 869-224 |

|

www.sit.fraunhofer.de |

War dieser Artikel für Sie hilfreich?

|

|

|

|

|

Bitte bewerten Sie diese Seite durch Klick auf die Symbole.

Zugriffe heute: 2 - gesamt: 2439.